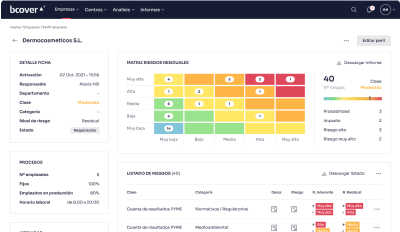

Bcover

Política de privacidad

1. Operaciones de tratamiento realizadas

La concreción de las operaciones de tratamiento a realizar en este servicio consistirá en:

Tratamientos realizados:

– Cotejo

– Consultas

– Informes

– Recogida

– Supresión

– Comunicación

– Estructuración

– Conservación

– Destrucción

– Interconexión

– Comunicación Transmisión

– Modificación

– Extracción

– Copias de Seguridad

Tratamientos no realizados:

– Difusión

– Limitación

– Recogida

– Registro

– Comunicación

2. Categoría de datos tratados

La categoría de datos de forma enunciativa que no limitativa, podrían ser:

- 1. Datos identificativos

- 2. Datos de características del riesgo

- 3. Datos económicos, financieros y de seguros

3. Medidas de Seguridad

Medidas de Seguridad adoptadas por el Encargado:

Personal:

- Se han definido las funciones y obligaciones de los usuarios y se ha difundido entre el personal.

- Se dispone de una relación actualizada de usuarios y perfiles de usuarios y accesos autorizados para cada uno de ellos.

- Para el acceso a datos internos, cada persona dispone de un usuario y contraseña de directorio activo, así como la pertenencia a un grupo. El acceso a los datos se restringe dependiendo de dicha pertenencia. En caso de dejar de necesitar el acceso a los datos, por baja o cambio de puesto, se da de baja el acceso o se cambia de grupo de directorio activo.

- La concesión, alteración o anulación de los permisos lo realiza sólo el personal autorizado.

- Las contraseñas se almacenan de forma ininteligible.

- Se cambian las contraseñas con una periodicidad mínima de 180 días.

Copia de seguridad:

- Se realizan copias de seguridad en caliente

- Se tienen establecidos los procedimientos para la realización de copias de seguridad y recuperación de datos.

- Se restringe el acceso a los soportes de copia por la pertenencia al grupo de directorio activo responsable de su tratamiento. Evitando de esta forma accesos no autorizados.

Gestión de soportes:

- Se dispone de un inventario de soportes.

- Se restringe el acceso al lugar donde se almacenan los soportes. Estos se encuentran en un CPD con control de acceso y refrigeración constante.

- Se tienen implantadas las medidas de seguridad para el transporte y desecho de soportes.

Protección contra acceso externos no autorizados que afecten a la disponibilidad o al robo de información:

- En este caso, también se dispone de Firewall que no permite las conexiones externas no autorizadas. Sólo están habilitados aquellos servicios relevantes para la organización. También se dispone de antivirus a nivel de archivos.

Gestión de incidencias:

- Se dispone de un procedimiento de notificación y gestión de incidencias y de notificaciones de violaciones de seguridad.

- Se lleva un registro de violaciones de seguridad, conforme a lo previsto en el Reglamento General de Protección de Datos.

Seguridad en el acceso remoto:

- Se realizará las actualizaciones necesarias del software utilizado para el acceso remoto.

- El software y sistema utilizado no deberá tener vulnerabilidades conocidas que puedan afectar a la seguridad de los datos de forma innecesaria.

Verificaciones en procesos de migración de datos:

- En los procesos de migración de datos y similares se realizarán comprobaciones aleatorias para verificar la correcta realización del proceso.

Análisis de riesgo, análisis de código y testeo de seguridad.

- Se realizarán procesos para la evaluación de riesgos por el mal uso del software y análisis del código enfocados a evaluar la seguridad de la información. Asimismo, se deberán realizar auditorías para evaluar la seguridad del software en posibles ataques de terceros.

Auditoría:

- Los sistemas de información e instalaciones de tratamiento y almacenamiento de datos se someterán, al menos cada dos años, a una auditoría externa que verifique el cumplimiento de las medidas de seguridad y cumplimiento normativo.

- Con carácter extraordinario deberá realizarse dicha auditoría siempre que se realicen modificaciones sustanciales en el sistema de información que puedan repercutir en el cumplimiento de las medidas de seguridad implantadas con el objeto de verificar la adaptación, adecuación y eficacia de las mismas. Esta auditoría inicia el cómputo de dos años señalado en el párrafo anterior.

- El informe de auditoría deberá asegurar el cumplimiento de las obligaciones del encargado en relación a los tratamientos de datos objeto de este contrato.

Medidas de Seguridad En Servidores subcontratados por el Encargado:

Ubicación de los datos:

- Los datos están alojados en servidores de MICROSOFT AZURE, ubicados físicamente en Europa Occidental, al amparo del Reglamento General de Protección de Datos y sobre los que no existen transferencias internacionales.

Acceso a los datos:

- El acceso lógico al soporte donde se almacenan los datos está restringido solamente a aquellas personas que necesiten, por su cargo, acceder a dichos datos. En caso de que sea así, se les proporcionará un acceso mediante usuario y contraseña. En el caso de dejar de necesitar el acceso a los datos, se les retira dicho método de acceso.

Copia de seguridad para evitar pérdidas o alteraciones:

- Las copias de los datos de los soportes ubicados externamente se realizan en otros soportes que no comparten ubicación con los originales. Dependiendo de la importancia de dichos datos, la frecuencia puede ser desde copias diarias a copias incrementales cada pocos minutos. El acceso a los soportes de copia estará restringido, tanto para el software de copia, como para los encargados de su tratamiento, mediante usuario y contraseña específicos para ello.

Encriptación de datos y comunicaciones:

- El acceso a los datos en servidores externos se realiza mediante protocolos seguros HTTPS. Las copias de seguridad se almacenan en contenedores comprimidos y encriptados mediante contraseña, sólo disponible para aquellos responsables de su tratamiento.

Protección contra acceso externos no autorizados que afecten a la disponibilidad o al robo de información:

- El proveedor de la infraestructura externa dispone de mitigación automática de ataques DDoS. Por otro lado, cada servidor dispone de Firewall y sólo se permite el acceso a aquellos servicios relevantes para el desempeño de las funciones propias del Suscriptor.